Gefälscht oder echt – Erkennen Sie den Unterschied?

Daten sind die neue Währung im digitalen Zeitalter. Ob Nutzername, Passwort oder Bankverbindung alle diese Informationen haben heutzutage einen hohen Stellenwert. Unternehmen verwenden Informationen über das Browsing-Verhalten zum Anzeigen von Zielgruppen gerichteter Werbung und beeinflussen und steuern so Kaufentscheidungen.

Aber Daten und Informationen haben nicht nur für Unternehmen zu Marketingzwecken einen hohen Wert, sondern können auch von unbefugten Dritten gewinnbringend verwendet werden.

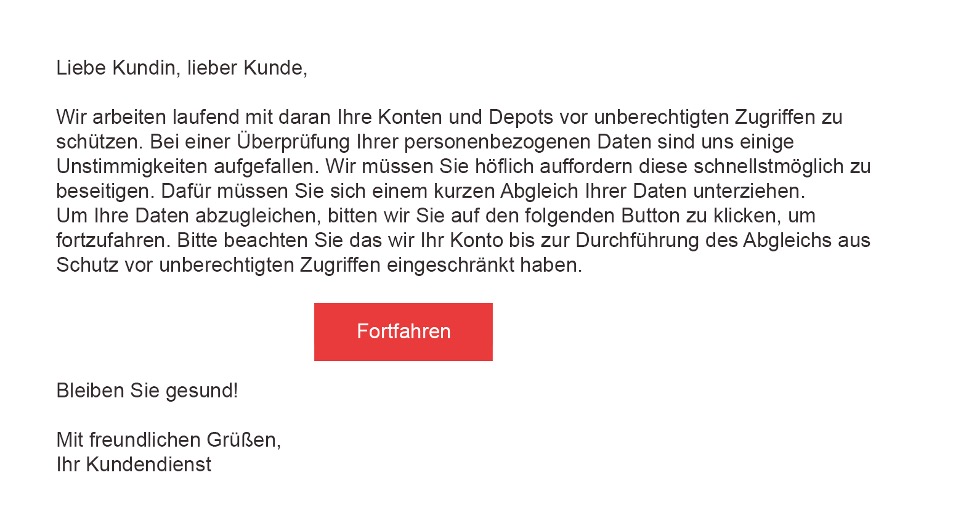

Was fällt Ihnen an dieser Nachricht auf?

Betrachten Sie die obenstehende Nachricht! Fällt Ihnen etwas auf? Denken Sie an eine nette Erinnerung Ihrer Sparkasse?

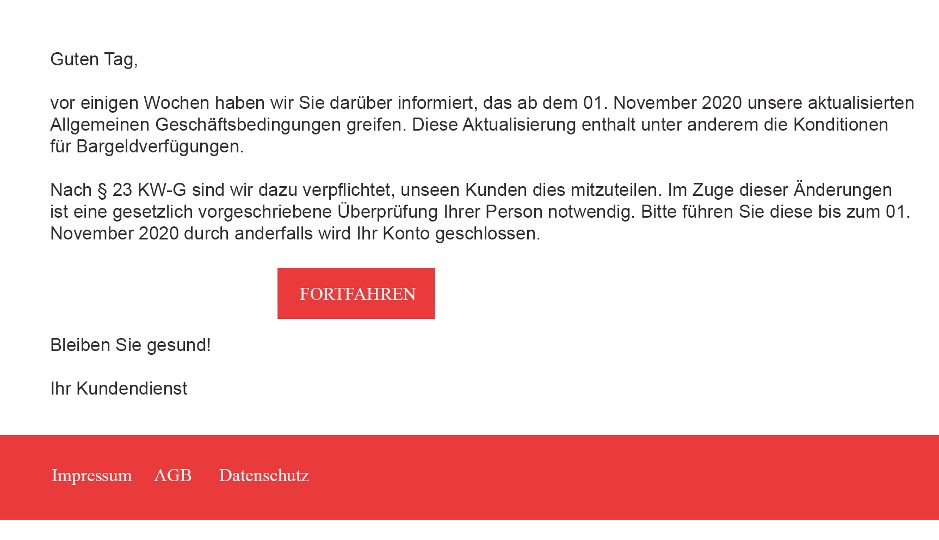

Und an was denken Sie beim Lesen dieser netten E-Mail? Würden Sie mit gutem Gewissen auf „Fortfahren“ klicken?

Wenn ja, dann hätten Sie in der Praxis nun ein gewaltiges Problem. Es handelt sich hierbei um „Phishing“. Der Cyberkriminelle „fischt“ (Phishing: Kunstwort aus dem englischen Wort „fishing“) nach Informationen im Internet.

Grundsätzlich versteht man darunter den Versuch sich über gefälschte Nachrichten, E-Mails oder Websites als seriöser Kommunikationspartner auszugeben und so seinem Opfer vertrauensvolle Informationen zu entlocken oder zu anderen schädlichen Tätigkeiten zu bewegen. Besonders gefährlich ist es, dass die Phishing-Mails und die dazugehörigen Websites häufig sehr aufwendig gestaltet sind und damit die originalen Designs authentisch nachahmen können. Auch das Corporate Design, das Logo, die Farbgebung und die Schriftart wirken realistisch und lassen den User glauben, dass er beispielsweise mit der „echten“ Sparkasse kommuniziert. Die Cyber-Kriminellen benutzen selbstverständlich besonders gerne Institutionen, denen User normalerweise ihr Vertrauen schenken. Das macht „Phishing“ gerade für ältere Menschen heimtückisch. Besonders bei Nachrichten von großen Bankengruppen sollten Nutzer deswegen misstrauisch sein und im Zweifelsfall unter keinen Umständen auf dort angegebene Links o. ä. klicken. Auch in Postings auf sozialen Netzwerken können Links zu Phishing-Websites führen. Hier wird dann oftmals vorrangig eine bekannte Marke genutzt.

Was kann Ihnen und Ihren Mitarbeitern passieren?

Phishing kann für Sie als Privatperson beispielsweise zum Datendiebstahl oder sogar zu illegalen Kontoabbuchungen führen. Noch gefährlicher wird es, wenn Angriffe auf die kritische Infrastruktur Ihres Unternehmens erfolgen. In der Vergangenheit konnten hier sogar Angriffe auf europäische und US-amerikanische Energieversorger – darunter auch Kernkraftwerksbetreiber – beobachtet werden. Dies könnte im schlimmsten Fall mit Szenarien verbunden sein, die man sich lieber nicht ausmalen möchte. In vielen Fällen geht es auch um Finanzbetrug, das Abschöpfen von Geschäftsgeheimnissen oder militärischen Informationen. Wenn Sie oder Ihre Mitarbeiter selbst von Phishing betroffen sind, führt dies im schlimmsten Fall nicht ausschließlich zu einem finanziellen Schaden. Auch der Vertrauensverlust in Ihr Unternehmen ist als Schaden zu werten. Viele Betroffene machen sich sogar selbst große Vorwürfe und sind der Auffassung, dass ihre eigene Unwissenheit zu diesem Schaden geführt hat. Trotzdem ist es hilfreich, wenn Sie sich und Ihren Mitarbeitern Strategien aneignen, um gar nicht erst zum sehr großen Betroffenenkreis zu gehören.

Der Phishing Angriff in 3 Schritten

Damit Sie bestmöglich vor Angriffen geschützt sind, sollten Sie die drei Komponenten des Phishing-Angriffs kennen.

Im ersten Schritt werden Sie über ein elektronisches Kommunikationsmittel wie E-Mail, SMS oder Telefon kontaktiert. Dabei gibt sich der Angreifer stets als eine vertrauenswürdige Person bzw. ein vertrauenswürdiges Unternehmen (z.B. als Bank) aus. Zuletzt werden Sie vom Angreifer dazu aufgefordert vertrauliche persönliche Informationen (z.B. Anmeldedaten oder Kreditkartennummern) preiszugeben oder auf Links zu klicken.

Worauf können Sie achten?

Prüfen Sie von nun an jede E-Mail insbesondere von Ihren Banken und Kreditinstitutionen. Wenn alle drei Komponenten des Phishing-Angriffs erfüllt sind, dann sollten Sie misstrauisch werden. Wenn Sie sich unsicher sind, dann rufen Sie im Zweifelsfall Ihren persönlichen Berater an oder fragen Sie in der IT-Abteilung oder direkt beim CISO Ihres Unternehmens nach. Es gilt der Leitsatz, dass seriöse Unternehmen wie Banken Sie niemals zur Preisgabe vertraulicher Daten via E-Mail zwingen würden. Auch wird eine Bank niemals von einem Tag auf den anderen beschließen, dass Ihre Kreditkarte ungültig ist oder ihr Bankkonto spontan gesperrt wurde. Hier müssen Sie in jedem Fall nachfragen. Wenn Sie die hier abgebildeten Beispieltexte verinnerlichen, dann werden Sie ungefähr verstehen mit welchen Maschen klassische Betrüger um die Ecke kommen und wie Sie diese enttarnen und damit unschädlich machen können.

Außerdem können Sie mit der Maus über einen Link fahren, ohne ihn direkt anzuklicken. Beim sogenannten „Hovern“ mit der Maus über dem Link wird das Linkziel eingeblendet, ohne dass Sie es öffnen.

Welche Arten von Phishing sind bekannt?

- E-Mail-Phishing ist am weitesten verbreitet und wurde daher auch in unseren Beispielen genutzt. Seien Sie hier besonders wachsam.

- Bei dem Website-Phishing benutzen Angreifer Kopien von vertrauenswürdigen Websites, um Sie als potenziellen Kunden zu täuschen. Es handelt sich häufig um eine Eingabemaske, in der Sie dazu aufgefordert werden Ihre originalen Benutzerdaten einzugeben. Der Betrüger kann Diese auf der originalen Website weiterverwenden. Popups gehören ebenfalls zu dem Website-Phishing und sind eine beliebte Möglichkeit an Ihre Daten zu kommen.

- “Vishing“ bezeichnet das Abgreifen von Informationen über das Telefon (Voice Phishing). Hier versuchen die Angreifer Sie zu überreden vertrauliche Informationen am Telefon preiszugeben. Seien Sie besonders bei automatischen Anrufen wachsam.

- Das gleiche Prinzip per SMS nennt sich “Smishing”. Auch hier können Sie von Angreifern aufgefordert werden Information preiszugeben, Links aufzurufen oder Apps herunterzuladen.

- Social Media-Phishing funktioniert analog zum oben beschriebenen E-Mail-Phishing. Hier versuchen Angreifer über Social-Media-Kanäle (z.B. Facebook, Instagram, TikTok) an Ihre vertraulichen Informationen zu gelangen

Was sollten Sie jetzt tun?

Phishing hat viele Gesichter. Es kann Ihnen und Ihren Mitarbeiter in der digitalen Welt jederzeit begegnen. Nun kennen sie die häufigsten Arten von Phishing und haben einen ersten Eindruck der häufig auftretenden Maschen. Dies erhöht die Wahrscheinlichkeit, dass Sie sich im entscheidenden Moment nicht für den Klick entscheiden, der ihnen nichts als Ärger bringt.

Gerne unterstützen wir darüber hinaus auch Ihr Unternehmen mit unserer Cybersecurity Awareness-Schulung, in der wir Risiken aufzeigen und mit einfachen Tipps Ihren Mitarbeitern nahebringen möchten, was sie selbst tun können und müssen, um den Schutz Ihres Unternehmens in der digitalen Welt zu gewährleisten.

Wir bieten Ihnen von Codereviews Ihrer Softwareprodukte, Quick-Checks Ihrer Organisation, der Awareness-Schulung Ihrer Mitarbeiter*innen, bis zum Penetration Testing Ihrer Server und IT-Landschaft die ganze Palette der Security-Instrumente an und unterstützen Sie bei der Umsetzung Ihres individuellen ganzheitlichen Cybersecurity-Plans.

Gemeinsam meistern wir die Zukunft!