In der Zeit von zunehmender Digitalisierung und Vernetzung jeglicher Bereiche nimmt auch die Anzahl eingesetzter Softwarelösungen zu. Damit einhergehend steigt die Anzahl der sogenannten Lines of Code (LoC) dauerhaft. Betroffen sind zum Beispiel Elektroautos, Ladesäulen und industrielle Fertigungsanlagen.

Zum Vergleich: Ein durchschnittlicher Kompaktwagen hat heute circa 100 Millionen LoC, noch vor zehn Jahren waren es mit 10 Millionen LoC lediglich ein Zehntel davon. Zudem nimmt die Anzahl der Updates und Softwareaktualisierungen stetig zu.

Dauerhaft steigende Komplexität erhöht die Fehleranfälligkeit und erzeugt ein deutlich höheres Risiko für Schwachstellen. Zudem reduziert diese Komplexität die Transparenz der Software drastisch. Die CVE-Datenbank gibt hier eine klare Auskunft!

Was ist CVE und warum ist es wichtig, dass ich weiß, was CVE bedeutet?

Die „Common Vulnerabilities and Exposures“ (CVE) Datenbank ist eine der größten zentralen Datenbanken zur Auflistung von Softwareschwachstellen.

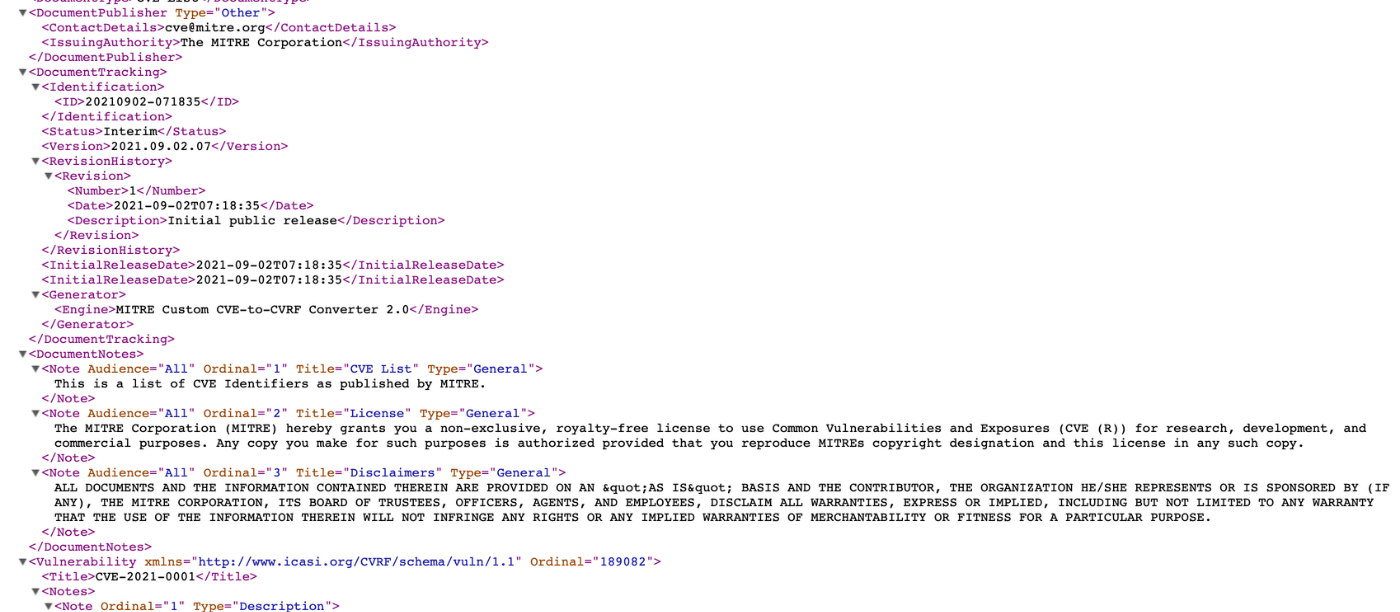

Die CVE-Datenbank identifiziert, definieren und katalogisiert öffentlich bekannt gewordene Cybersecurity-Sicherheitslücken. Die bekannten Schwachstellen werden mit einem Datum, dem betroffenen Produkt sowie einer Beschreibung der Auswirkungen veröffentlicht.

Anders als in der Softwareentwicklung werden die Schwachstellen anstatt mit einem sprechenden Namen nach dem Schema CVE-YYYY-NNNN benannt. Dabei steht „YYYY“ für das Jahr, in dem die Schwachstelle aufgedeckt wurde. „NNNN“ identifiziert die Schwachstelle als fortlaufende Nummer eineindeutig.

Im Jahr 2010 wurden in der CVE-Datenbank 4653 Vulnerabilities erfasst. Im Jahr 2020 waren es 18325 Einträge – fast viermal mehr. Auch hier zeigt sich der deutliche Trend von zunehmenden Softwarebestandteilen in Produkten bei gleichzeitiger Vernachlässigung der Absicherung.

Die CVE-Datenbank wird unter anderem vom U.S. Department of Homeland Security (DHS), der Cybersecurity and Infrastructure Security Agency (CISA), sowie der The MITRE Corporation verwaltet und gewartet.

Aktuell umfasst die Datenbank 157.916 Einträge (Stand 28.07.2021) zu Schwachstellen in verschiedenen Softwareprodukten – von Autos, über industrielle Anlagen, bis hin zu Smart-Home-Geräten, wie zum Beispiel einer intelligenten Heizungssteuerung für Ihr Zuhause.

In erster Linie dient die CVE-Datenbank dem Verbraucherschutz. Es wird Transparenz zu möglichen Risiken durch Softwareschwachtstellen und Sicherheitslücken geschaffen und eine schnelle Behebung durch das vertreibende Unternehmen gefördert.

Was heißt das jetzt für mich und mein Unternehmen?

Für ein Unternehmen, das ein Softwareprodukt oder ein Produkt mit Softwarebestandteilen vermarktet, ist ein Eintrag in der CVE-Datenbank im Gegensatz zu einer Nennung in einschlägigen Medien alles andere als erstrebenswert. So zeigt ein CVE-Eintrag, dass Sie ihre Software nicht im Griff haben oder Sie mit ihrer Software nicht die aktuell höchsten Sicherheitsstandards erfüllen.

Eine Schwachstellenanalyse zur Feststellung möglicher Vulnerabilität ist heute neben den reinen Tests der Funktionalität Ihrer Software unerlässlich zur erfolgreichen und konkurrenzfähigen Vermarktung eines Produkts.

Hierbei kann mithilfe etablierter Tools auf die CVE-Datenbank zurückgegriffen werden, sodass zum Beispiel sichergestellt ist, dass Sie sich keine Schwachstelle über ein Produkt eines Lieferanten einhandeln.

Frei verfügbare Tools gibt es heute leider kaum. Open Vulnerability Assessment Scanner (OpenVAS) wird als Open-Source-Tool gerne als erste Anlaufstelle genutzt. Weitere Tools können Sie der Auflistung der OWASP unter https://owasp.org/www-community/Vulnerability_Scanning_Tools entnehmen.

Muss ich jetzt Angst vor CVE-Einträgen haben?

Darauf gibt es eine klare Antwort – Angst nein! – Sorgen ja! – ein CVE-Eintrag ist kein erstrebenswertes Ziel für Ihre Unternehmen, allerdings zeigt er Ihnen deutlich, wo Sie in jedem Fall Handlungsbedarfe identifizieren und Maßnahmen einleiten können. Außerdem bedeutet das Fehlen von CVE-Einträgen für Ihre Produkte nicht direkt, dass Sie keine Sicherheitslücken haben.

Es ist wichtig, dass Ihre Cybersecurity einem ganzheitlichen Plan folgt. Dieser kann zum Beispiel anhand eines klassischen ISMS mithilfe der ISO 270xx-Familie erarbeitet und umgesetzt werden.

Wir bieten Ihnen von Codereviews Ihrer Softwareprodukte, Quick Check Ihrer Organisation, der Awareness-Schulung Ihrer Mitarbeiter*innen, bis zum Penetration Testing Ihrer Server und IT-Landschaft die ganze Palette der Security-Instrumente an und unterstützen Sie bei der Umsetzung Ihres individuellen ganzheitlichen Cybersecurity-Plans.

Gemeinsam meistern wir die Zukunft!