Schützen Sie Ihre Daten mit mehreren Faktoren!

Was ist Multi-Faktor-Authentifizierung?

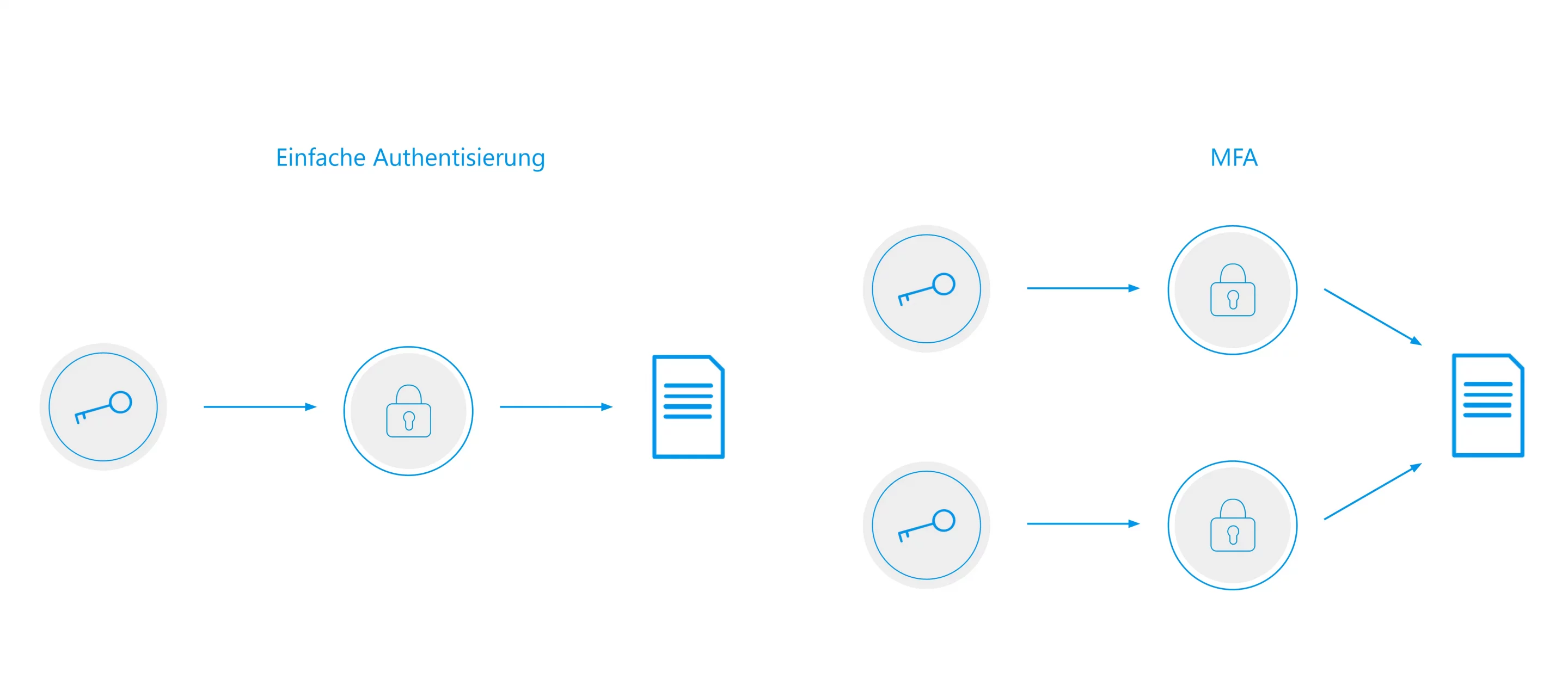

Wie der Name schon sagt, handelt es sich bei der Multi-Faktor-Authentifizierung um den Identitätsnachweis auf mehreren Ebenen – sprich den Nachweis der Zugangsberechtigung eines Nutzers zu einem System.

Dass Login-Daten durch Phishing gestohlen werden und/oder Passwörter Dritten fahrlässig preisgegeben werden, ist für Sie sicherlich nichts Neues. Bei einer Zugangsbeschränkung, die nur durch einen Faktor geschützt ist – hier ist der gängigste Schutz das Username-Passwort-Prinzip – kann der Zugang nach einer erfolgreich durchgeführten Phishing-Attacke direkt gewährt werden.

Doch wie können Sie mithilfe der Multi-Faktor-Authentifizierung (MFA) Ihre Firmeninfrastruktur sicherer gestalten und Ihre Unternehmensdaten besser schützen?

Die drei Arten der Multi-Faktor-Authentifizierung

Natürlich macht es keinen Sinn zwei Passwörter, die Sie hintereinander eingeben, für einen Zugang zu verwenden. Die Sicherheit würde sich nur minimal erhöhen, da auch beide Passwörter „gephisht“ werden können. Besser ist es, den Zugang auf mehrere unabhängige Arten zu beschränken. Aus diesem Grund werden die verschiedenen Faktoren der Multi-Faktor-Authentifizierung in die drei gängigen Arten unterschieden:

- Wissen (welches nur der Zugangsberechtigte hat)

- Haben (physischer Besitz)

- und Sein (Inhärenz)

Was ist „Wissen“?

Geheimes Wissen ist der am häufigsten genutzte Faktor zur Identitätsprüfung. Zum Einloggen in das Mailpostfach, zum Entsperren der Bitlocker-Festplattenverschlüsselung oder dem Login ins Personalverwaltungssystem zur Zeiterfassung oder dem Abholen der Gehaltsabrechnung sind Passwörter, Sicherheitsfragen oder die Eingabe von PIN-Codes die gängigste Methode der Authentifizierung. Dieses geheime Wissen darf nur dem Nutzer selbst bekannt sein.

Wissen Sie eigentlich schon, wie man sichere Passwörter erstellt, die sich jeder einfach merken kann? Den passenden Artikel lesen Sie hier.

Was ist „Haben“?

Bei der Authentifizierung durch physischen Besitz kann ein Nutzer seine Identität z.B. durch eine Chipkarte, einen Token, aber auch durch sein Smartphone mit eindeutiger Rufnummer bestätigen. Es gibt verschiedene Smartphone-Anwendungen (Google Authenticator, Microsoft Authenticator) und Hardware-Geräte (YubiKey, SecurID-Token), die zu diesem Zweck genutzt werden können.

Was ist „Sein“?

Die Authentifizierung mittels Inhärenz nutzt die unverwechselbaren physischen Merkmale eines Benutzers. Biometrische Daten wie der Fingerabdruck, die Iris oder die Stimme sind Merkmale, die bei jedem Menschen einzigartig sind und weitestgehend fälschungssicher einen Benutzer identifizieren können. Mittlerweile besitzen viele Laptops und Smartphones eingebaute Fingerabdruckscanner oder nutzen die Kamera zur Gesichtserkennung. Bis heute sind keine zwei Menschen bekannt, die den gleichen Fingerabdruck besitzen.

Welche Vor- und Nachteile haben die einzelnen Faktoren?

Haben Sie schon mal ein Passwort, aufgeschrieben auf einem Post-it und angeklebt an den Bildschirmrand, gesehen? Trotz aller Warnungen kommt diese Methode zur Zugriffserleichterung immer noch vor. Alles Wissen kann vergessen werden. Genauso einfach kann Wissen absichtlich oder unabsichtlich weitergegeben werden. Auch wenn die Eingabe eines Passworts, einer PIN, eines Sicherheitsmusters oder der Antwort einer Sicherheitsfrage einfach ist, so unsicher ist auch die Methode der Authentifizierung – vor allem, wenn sie die einzige Methode ist.

Anders sieht das beim Besitz aus. Das Besitztum kann nicht einfach gefälscht oder „gephisht“ werden. Es müsste dazu physisch gestohlen werden. Der Nachteil ist dabei, dass der Besitz auch verloren oder vergessen werden kann.

Da physische Merkmale einzigartig sind, können diese nicht von Fremden nachgeahmt werden. Ebenfalls bestehen diese Authentifizierungsmethoden aus komplexen Datensätzen (Fingerabdruck, Iris, Stimme), jedoch braucht es angepasste Hardware, um diese aufzunehmen. Zudem werden intime physische Merkmale gespeichert. Durch Verlust dieser physischen Merkmale, wie zum Beispiel ein amputierter Daumen, können Zugangsberechtigungen erlöschen.

Erst die Kombination zweier oder mehrerer Faktoren gibt Ihnen letztendlich eine erhöhte Sicherheit und schützt Ihre Firmendaten optimal.

In der folgenden Übersicht stellen wir Ihnen verschiedene Möglichkeiten zur Umsetzung einer Multi-Faktor-Authentifizierung vor und vergleichen diese anhand ausgewählter Kriterien.

Wie funktioniert Multi-Faktor-Authentifizierung in der Praxis?

Der erste und gängigste Login-Faktor eines Users ist die Eingabe eines geheimen Passwortes oder PIN, das bzw. die nur der User selbst kennen darf. Konnte sich der User durch die Eingabe korrekt authentifizieren, wird er aufgefordert, sich mit dem zweiten Faktor abermals zu authentifizieren. In der zweiten Stufe wird von einem zweiten Gerät eine zusätzliche PIN generiert. Hierbei können ein Hardwaretoken oder eine Authenticator App auf dem Firmentelefon verwendet werden, die den PIN-Code anzeigen. Auch automatische Login-Hardware, die dem Nutzer ein unbekanntes neues One-Time-Password (OTP) generiert, kann als zweiter Faktor zum Login genutzt werden.

Wichtig hierbei ist, dass bei der Anmeldung des Users zwei Faktoren unterschiedlicher Klassen notwendig sind. Wie im genannten Beispiel geheimes Wissen (Wissen) und physischer Besitz (Haben).

Wurden beide Faktoren vom System authentisiert, erhält der User Zugriff auf Firmenmails und -daten. Für einen unbefugten Dritten, der in Besitz des Passwortes gelangt ist, besteht ohne Zugang zum zweiten notwendigen Faktor wenig Möglichkeit, den Authentisierungsprozess zu umgehen und somit Zugriff auf sensible Firmendaten zu erhalten.

Bei der klassischen in der Praxis eingesetzten Kombination aus zwei Faktoren, dem Passwort (Wissen) und dem Token (Haben), wird von der Zwei-Faktor-Authentifikation, bzw. Zwei-Faktor-Authentisierung gesprochen. Im Alltag kennen Sie dieses Beispiel in der Kombination von Bankkarte (Haben) und PIN (Wissen). Selbstverständlich können Sie sich auch für mehr als zwei Faktoren entscheiden und die Sicherheit durch einen dritten Faktor erhöhen. Diese Methode wird auch als 3FA bezeichnet.

Wie Sie sicherlich schon bemerkt haben, ist die Kombinatorik der verschiedenen Faktoren nicht gleichwertig. Bei der Benutzung von zwei oder mehreren Faktoren gibt es sinnvollerer und weniger sinnvollere Kombinationen. Wie also kombinieren Sie einzelne Authentifizierungsfaktoren richtig miteinander?

Die folgende Tabelle zeigt Ihnen das Verhältnis von Sicherheit zur gewählten Kombination:

Wo fange ich an?

Gerne unterstützen wir auch Ihr Unternehmen mit unserer Cybersecurity Awareness-Schulung, in der wir Risiken aufzeigen und mit einfachen Tipps Ihren Mitarbeitern nahebringen möchten, was sie selbst tun können und müssen, um den Schutz Ihres Unternehmens in der digitalen Welt zu gewährleisten.

Für unterschiedliche Anwendungsszenarien unterstützten wir Sie mit technischen und organisatorischen Maßnahmen. Abhängig von Ihrer Unternehmensstruktur etablieren wir von Passwort-Richtlinien bis Hardware-Token-Mechanismen zur Absicherung.

Wir bieten Ihnen darüber hinaus von Codereviews Ihrer Softwareprodukte, Quick-Checks Ihrer Organisation, über Awareness-Schulung Ihrer Mitarbeiter bis zum Penetration Testing Ihrer Server und IT-Landschaft die ganze Palette der Security-Instrumente in einem Framework aus einer Hand an und unterstützen Sie bei der Umsetzung Ihres individuellen ganzheitlichen Cybersecurity-Plans.

Gemeinsam meistern wir die Zukunft!